黑客经常利用合法工具进行恶意攻击。广受欢迎的 AnyDesk 远程工具也在很大程度上被黑客用于攻击目的。网络防御者揭露了最近滥用 AnyDesk 软件连接目标计算机的情况,并将这些恶意行为伪装成 CERT-UA 的活动。

根据 CERT-UA 的研究检测利用 AnyDesk 的网络攻击

攻击者经常利用远程管理工具进行恶意攻击。例如,在针对乌克兰的攻击活动中,远程实用工具软件被广泛使用。最新的 CERT-UA 警报揭示了另一种合法远程访问工具 AnyDesk 被滥用的情况,它以进行安全审计为名,诱使受害者利用被入侵的工具。用于集体网络防御的 SOC Prime Platform 收集了一套相关的检测算法,可帮助安全工程师确定 AnyDesk 使用了哪些主机,从而最大限度地降低入侵风险。由于对手知道 AnyDesk ID 并试图冒充 CERT-UA 连接到主机,因此 SOC Prime 提供了相关的 SOC 内容,以检测这些具有 ID 的实例,它们可能是目标。

单击 “探索检测 ”按钮,访问与 MITRE ATT&CK® 框架一致的专用检测内容项,并通过相关威胁情报和可操作元数据(如攻击时间表、误报率和审计配置建议)进行增强。所有检测还与业界领先的 SIEM、EDR 和数据湖技术兼容,以实现无缝跨平台威胁检测。

AnyDesk 滥用: 网络攻击分析

CERT-UA 的研究人员收到了有关多个攻击者试图使用 AnyDesk 应用程序远程连接目标实例的信息,据称这些攻击者是代表 CERT-UA 进行攻击的。

根据研究,攻击者通过 AnyDesk 发送连接请求,伪装成安全审计以验证保护级别,谎称代表 CERT-UA,利用 CERT-UA 徽标和 AnyDesk ID “1518341498”(在不同事件中可能会有所不同)。

值得注意的是,在某些情况下,CERT-UA 团队可能会使用包括 AnyDesk 在内的远程访问工具来帮助组织保护其网络安全资产。这包括提供预防、检测和减轻网络事件后果的活动。但是,只有在通过预先建立的通信渠道达成事先协议后,才能执行这些操作。

在最新的恶意活动中,攻击者采用了利用信任和权威的社交工程技术。如果对手可以访问受害者的 AnyDesk ID,并且受影响的计算机上安装了功能正常的 AnyDesk 软件,那么这些利用 AnyDesk 的网络攻击就会成功。此外,这可能表明目标 AnyDesk ID 很可能是在其他情况下泄露的,包括利用对手先前授权远程访问的其他系统。

为降低 AnyDesk 被利用的风险,CERT-UA 提示用户保持警惕,确保仅在活动会话期间启用远程访问工具,并确保任何涉及远程访问的操作都是通过既定通信渠道亲自商定的。此外,还强烈建议企业采用主动防御策略,及时发现任何可疑行为的蛛丝马迹。如果组织依赖 AnyDesk,则应主动检测该远程实用程序使用的主机,以最大限度地降低未经授权的远程访问风险。用于集体网络防御的 SOC Prime Platform 为安全团队提供了面向未来的网络防御的完整产品套件,提供高级威胁检测、自动威胁捕猎和智能驱动的检测工程,帮助企业始终领先对手一步。

MITRE ATT&CK 背景

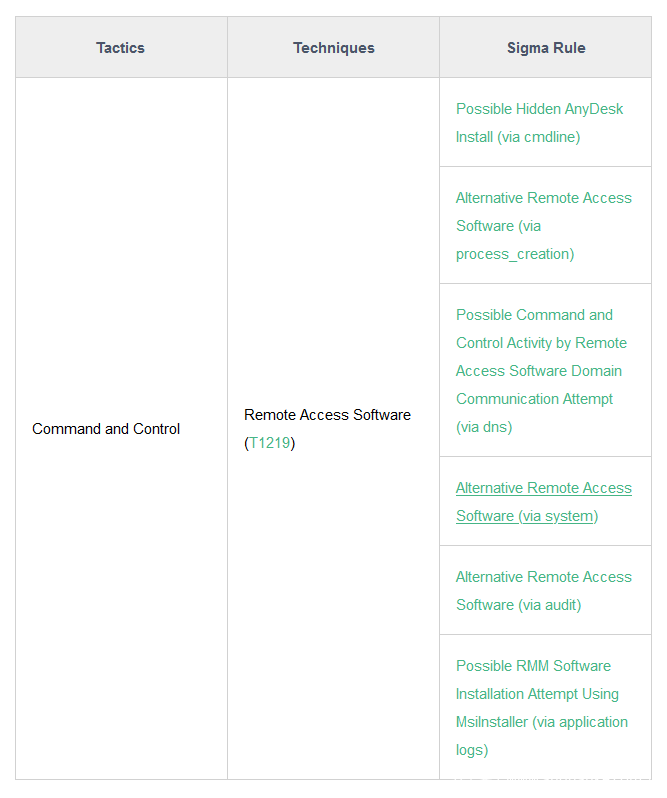

要深入了解据称以 CERT-UA 名义实施的最新攻击,请查看一组 Sigma 规则,这些规则可帮助识别利用 AnyDesk 的主机。依靠 MITRE ATT&CK 还可以提高与涉及 AnyDesk 冒充 CERT-UA 的恶意活动相关的行为模式的可见性。